Cyber-insécurité et gangsters des temps modernes

On retrouve souvent les mêmes rôles dans les films de gangsters. Il y a le cerveau de la bande qui décide de la prochaine banque à dévaliser. Il a étudié les plans de la banque et connaît précisément le nombre de gardiens. Il a avec lui quelques amis de longues dates rencontrés en prison, des brutes épaisses qui n’hésiteraient pas à tuer.

Rachid Guerraoui est Professeur d’informatique à l’Ecole polytechnique fédérale de Lausanne (EPFL) où il dirige le Laboratoire de calcul distribué. Il a été élu Professeur au Collège de France, ERC (European Research Council) Senior par la Commission européenne et Fellow par l’«Association for Computing Machinery» (Etats-Unis). Docteur de l’Université de Paris Sud, il a travaillé chez HP à la Silicon Valley et au MIT à Boston. Il fait partie du top 1% des chercheurs les plus influents au monde classés par l’Université Stanford (Ph. RG)

En plus d’être armés et masqués, les gangsters rentrent dans la banque avec des sacs pour y mettre les billets. Souvent, ils ont aussi un complice qui les attend dehors dans une voiture ou avec des chevaux. Il doit récupérer ses compères à la sortie pour filer au plus vite.

Nos petits-enfants qui regarderaient ces films auront besoin du contexte historique. Ils risquent de ne rien comprendre sinon. Les banques ne contiennent déjà pas beaucoup de billets et la notion même de billet disparaîtra bientôt. Il ne sert à rien aux gangsters de rentrer dans la banque. Du moins pas physiquement. Les gangsters des temps modernes ne se rencontrent pas en prison mais parfois à l’université. Ou à travers les réseaux sociaux dans des groupes de «hackers».

Ce terme désigne des «fouineurs» qui arrivent à exploiter les failles d’un logiciel et à s’introduire frauduleusement dans un système informatique. Les meilleurs d’entre eux ne sont pas ceux qui tirent juste. Mais ceux qui maîtrisent le mieux les coulisses du monde numérique. Ils arrivent à voler la denrée la plus précieuse aujourd’hui: les données.

500 millions de comptes Facebook piratés

Si vous faites partie des deux milliards d’abonnés à Facebook, vous vous êtes peut-être demandé si vous êtes l’un de ceux dont des informations précieuses avaient été volées et qui viennent d’être mises en vente dans un «souk de hackers» sur Internet. Ces informations ne sont heureusement pas des mots de passe ni des messages privés. Mais il s’agit de numéros de téléphone, de dates de naissance, de listes d’amis, etc.

Comment ces données ont-elles pu être volées? Facebook est l’une des banques de données les plus riches du monde et a dû tout mettre en œuvre pour éviter cela. En fait, la brèche exploitée par les hackers vient du fait que le logiciel Facebook offre une fonctionnalité qui vous permet de voir comment quelqu’un d’autre, qui n’est pas forcément votre ami, vous voit sur le réseau.

En gros, cette fonctionnalité vous permet de voir ce que voit de vous votre patron. Ou n’importe quelle personne sur Facebook. En vous permettant de vous mettre dans la peau d’une autre personne (qui regarderait votre profil), cette fonctionnalité vous permet en fait d’accéder surtout aux informations de cette personne. Un «hacker» a exploité cette faille pour lancer un programme qui fait le même exercice sur tous les abonnés, et on ne sait pas vraiment pourquoi il s’est arrêté à seulement 500 millions. Ce piratage n’est qu’un exemple parmi tant d’autres. Une attaque similaire a touché 500 millions de comptes Linkedin, propriété de Microsoft.

Les gangsters des temps modernes n’ont plus besoin d’enlever l’enfant du président d’une grande entreprise pour lui demander une rançon. Ils envoient des messages à ses employés en leur demandant d’ouvrir un fichier pour voir les détails d’une facture, connaître l’origine de leur famille, ou pour gagner quelque chose.

Quand le fichier est ouvert, il lance un virus qui chiffre (encrypte) les données de l’entreprise et les rend illisibles. Les «hackers» demandent ensuite une rançon contre la clef du déchiffrement qui permet à l’entreprise de récupérer ses données. De telles situations sont très fréquentes et ont touché aussi bien des entreprises que des services publics, comme des hôpitaux et des universités. Beaucoup ont récemment payé sans trop en parler.

Recruter des hackers

La nouvelle criminalité se déroule sur Internet. Plus besoin de saboter des installations militaires, il suffit de corrompre les données des logiciels qui contrôlent ces installations. Les bombardements des temps modernes sont des milliers de messages envoyés à un site de commerce électronique pour le surcharger. Il n’y a pas de recette miracle pour lutter contre cette criminalité. Vivre en dehors du numérique n’est pas une option.

La seule protection raisonnable est de former son personnel au numérique et à ses vulnérabilités. Les formations pullulent mais malheureusement, beaucoup se contentent de raconter quelques anecdotes et d’expliquer comment on utilise tel ou tel logiciel anti-virus.

Ces logiciels se démodent très vite et les «hackers» inventent régulièrement des variants plus résistants. Il est plutôt crucial d’enseigner les fondements du numérique comme les mécanismes de composition de logiciels: les failles se situent souvent à ce niveau. Recruter des «hackers» est aussi une bonne idée: un peu comme quand un ancien gangster devient justicier dans un western.

Par Rachid GUERRAOUI

Encadré

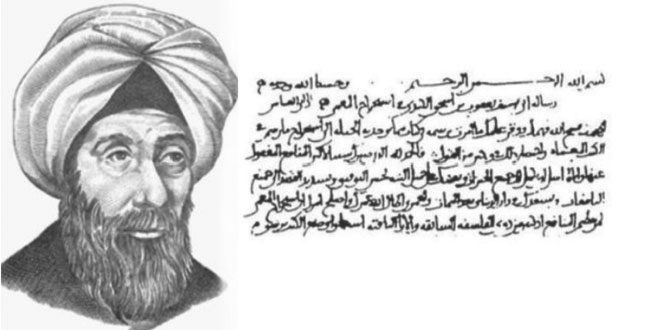

Al Kindi: le premier décodeur de codes secrets

Tous les ans, des centaines d’enfants se réunissent à l’Ecole polytechnique fédérale de Lausanne pour participer à un concours de cryptographie (https://concours-alkindi.epfl.ch). Le but est de leur faire aimer le numérique, en général, et la cyber-sécurité, en particulier, pour qu’ils poursuivent ensuite des études dans le domaine. Ce concours s’appelle Al Kindi: le premier décodeur de codes secrets. Al Kindi a vécu quasiment à la même époque qu’Al Khawarizmi. Il était philosophe et mathématicien: deux manières d’accéder à la vérité. À son époque, pour coder les messages, on utilisait la technique dite de César: elle consistait à remplacer une lettre par une autre de manière systématique. Par exemple, A était remplacée par X, B par Y, C par Z, D par A, E par B, etc. Al Kindi réussit à décoder de manière assez simple les messages en utilisant des fréquences statistiques. Comme en français par exemple, la lettre qui apparaît le plus souvent est le E, puis le A, on pourra déduire assez rapidement qu’un B qui apparaît le plus souvent dans les messages codés est un E; puis que X est en fait un A, etc. Les techniques d’Al Kindi sont encore enseignées aujourd’hui dans les cours de cyber-sécurité. o

Tous les ans, des centaines d’enfants se réunissent à l’Ecole polytechnique fédérale de Lausanne pour participer à un concours de cryptographie (https://concours-alkindi.epfl.ch). Le but est de leur faire aimer le numérique, en général, et la cyber-sécurité, en particulier, pour qu’ils poursuivent ensuite des études dans le domaine. Ce concours s’appelle Al Kindi: le premier décodeur de codes secrets. Al Kindi a vécu quasiment à la même époque qu’Al Khawarizmi. Il était philosophe et mathématicien: deux manières d’accéder à la vérité. À son époque, pour coder les messages, on utilisait la technique dite de César: elle consistait à remplacer une lettre par une autre de manière systématique. Par exemple, A était remplacée par X, B par Y, C par Z, D par A, E par B, etc. Al Kindi réussit à décoder de manière assez simple les messages en utilisant des fréquences statistiques. Comme en français par exemple, la lettre qui apparaît le plus souvent est le E, puis le A, on pourra déduire assez rapidement qu’un B qui apparaît le plus souvent dans les messages codés est un E; puis que X est en fait un A, etc. Les techniques d’Al Kindi sont encore enseignées aujourd’hui dans les cours de cyber-sécurité. o